Способи злому

Так само, як і проникнути в житло, отримати доступ до аккаунту зловмисник може різними способами. Іноді це не один спосіб, а комбінація кількох. Тут все залежить від умінь і наполегливості злочинця.

Фішинг

Вид шахрайства, коли користувача направляють на підроблений сайт, в точності повторює дизайн цього. Нічого не підозрюючи, жертва вводить свої дані на сайті зловмисників, думаючи, що входить в свій аккаунт.

Як встановити пароль на мережу Wi-Fi роутер Asus, TP-Link, D-Link

Зазвичай шахраї переконують користувача перейти на їхній сайт, надсилаючи лист «зі служби підтримки» з проханням підтвердити якісь дії. Також це може бути вірус, що перенаправляє з цього сервісу на шахрайський сайт.

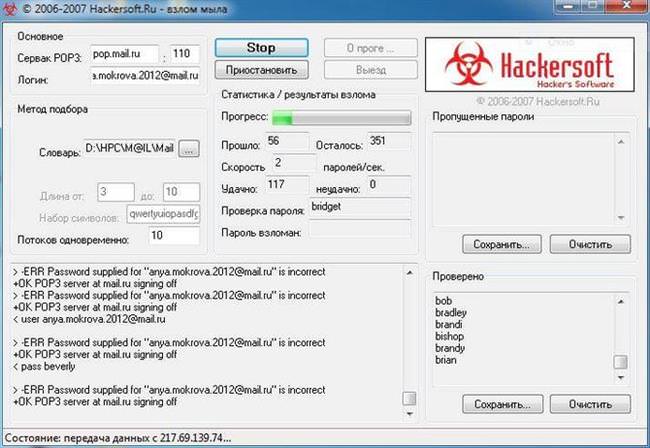

Перебір паролів

Перебір паролів або брутфорс – найпримітивніший спосіб злому чужого акаунту. Застосування такого способу можливо лише тоді, коли число неправильних спроб введення даних необмежено. Завдання хакера тут полягає в підборі (з допомогою програми) всіх можливих комбінацій символів, що складають пароль.

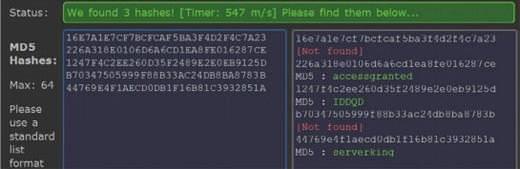

Злом сайту та отримання хеш пароля

Іноді зловмисникам вдається дістати повну базу даних паролів якого інтернет-ресурсу. Здійснюють вони це в 2 етапи:

- злом сайту з базою даних хешів;

- розшифровка хешей.

Хеш – це значення, що отримується з пароля за допомогою певного алгоритму. При авторизації хеш, який зберігається на сервісі порівнюється зі згенерованим хешем, якщо вони збігаються, доступ користувачеві відкривається. Основне завдання у зловмисників тут – підібрати алгоритм, за яким шифрується хеш. У цій сфері йде постійне суперництво «меча і щита».

Шпигунські програми

Такі програми зазвичай інтегруються в пакет установки інших програм або ж чекають поки безтурботний користувач сам не скачає і не встановить їх. Свою діяльність ці програми зазвичай ніяк не видають. Їх завдання – непомітно відстежувати дії користувача і перехоплювати дані, що вводяться. Є й такі версії, які ведуть активну діяльність, перехоплюючи управління комп’ютером.

Соціальна інженерія

Тут задіяні не хакерські, а психологічні таланти шахрая. Найчастіше люди вибирають в якості пароля кличку домашнього вихованця, марку свого автомобіля, дату народження, дівоче прізвище матері і т. п. Також на багатьох сайтах в формі для відновлення пароля є питання такого плану.

Доступ до ноутбуку в кафе

У багатьох громадських місцях є відкриті мережі WiFi. І такі мережі мають свої вразливі місця. Зловмисники перехоплюють файли cookie користувача і входять з їх допомогою в аккаунт.

Видаляємо антивіруси ESET Nod з комп’ютера

Доступ до комп’ютера вдома або в сервісі

Іноді для отримання доступу до облікових записів користувача злочинцеві не потрібно володіти спеціальними знаннями. Зазвичай це використовується в цільовому зломі конкретного користувача ревнивим чоловіком. Залишений без нагляду смартфон або ноутбук – все що потрібно для отримання несанкціонованого доступу, якщо пристрій незапаролено. Зазвичай браузер зберігає паролі і використовує автозаповнення форм при вході в аккаунт.