Запобігання втрати даних (DLP) – це свідомі дії персоналу щодо захисту інформаційного простору організації від можливих загроз зловмисників. Впровадження системи DLP на підприємстві – результативний відповідь на виклики сучасної кіберзлочинності. Система з’ясовує, які фрагменти інформації важливіше інших, створюючи список пріоритетів і пропонуючи комплексний набір методології і технології, які можуть забезпечити перегляд більшого обсягу інформації за різними напрямками, на відміну від локальних індивідуальних запитів.

Основні поняття

Фундаментальні основи системи захисту даних в світлі функціонування сучасного підприємства вимагають знань про те, що це таке системи DLP. В загальному вигляді вони являють набір інструментів і процесів, що забезпечують цілісність конфіденційної інформації, щоб дані використовувалися виключно за призначенням і не були доступними неавторизованим користувачам.

Програмне забезпечення DLP класифікує регульовані, конфіденційні і важливі для бізнесу дані і виявляє порушення політик, визначених компанією в рамках встановленого пакету захисту, у відповідності з нормативними вимогами до DLP систем: HIPAA, PCI-DSS або GDPR. Після виявлення цих порушень, DLP виконує виправлення з допомогою попереджень, шифрування та інших захисних дій, щоб запобігти випадковий або зловмисний обмін даними.

Програмне забезпечення та інструменти для запобігання втрати інформації відстежують і контролюють дії кінцевих точок, фільтрують потоки в корпоративних мережах і відстежують в хмарі для захисту даних в спокої, в русі і при використанні. DLP також надає звіти для відповідності нормативним вимогам та аудиту, виявляючи слабкі місця і аномалії для криміналістики, з метою реагування на інциденти. Для того щоб виконати глибоке впровадження DLP систем і, що це означає на практиці, потрібно складання і ретельне виконання планів розгортання системи.

Мета захисту даних

Стратегія DLP відповідає корпоративній культурі. Щоб точно потрапити в ціль, потрібно ретельне документування процесів. Це допоможе розробникам в послідовному застосуванні політик, створенні документа, що підтверджує необхідність перевірок, а також посприяє навчання нових членів команди або співробітників при прийомі на роботу.

Організації часто пробують складні початкові плани розгортання або намагаються використовувати занадто багато варіантів захисту одночасно, що не завжди ефективно і дає часті помилкові спрацьовування системи.

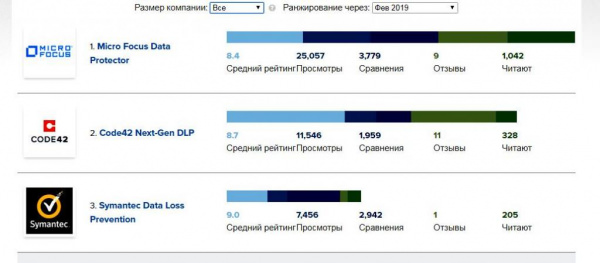

При сучасному рівні забезпечення захисту потрібно виконати порівняння DLP системи, визначити первісний підхід і визначити завдання, які будуть швидкими і результативними. Не існує єдиного правильного підходу до розробки політики DLP.

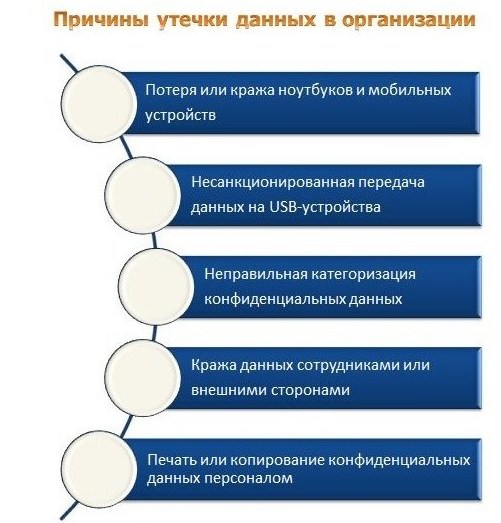

При дослідженні постачальників DLP, вивчають наступні критерії оцінки:

Канали для захисту

Потрібно вміти правильно розгортати системи DLP, і що це таке на практиці, можна зрозуміти, вивчаючи витоки створення стандарту. DLP – це ініціатива в рамках EPP 8 спільноти, контенту та інфраструктури (CCI) Національного електронного економічного простору (NKEA). Цей проект був ініційований і реалізований в результаті співпраці з MAMPU протягом двох років з 20 лютого 2014 по 19 лютого 2016 року. Він дозволяє виявляти можливі витоку інформації шляхом виявлення, моніторингу і захисту конфіденційної інформації в трьох можливих сценаріїв.

Кожен продукт DLP призначений для виявлення і запобігання витоку даних. Він використовується для захисту всіх каналів, через які може передаватися інформація.

У DLP дані поділяються на три категорії:

DLP: Стратегія і тактика

Продукти DLP поставляються з вбудованими політиками, які вже відповідають відповідності стандартам, таким як PCI, HIPAA, SOX та іншим. Компаніям потрібно налаштувати ці політики з урахуванням їх організаційного присутності. Але найважливіша річ у стратегії DLP – це ідентифікація даних, що захищаються, тому що, якщо фірма просто поміщає DLP на всю організацію, це призведе до великої кількості помилкових спрацьовувань.

Тактика захисних даних:

Структура інформаційної захисту

Системи DLP контролюють потік конфіденційної інформації через кінцеві точки організації, мережі, сховища і точки виходу. Таким чином, інструменти DLP відстежують дані при передачі і спокої.

Всі системи DLP мають спільні компоненти:

Сценарії розгортання системи

Після визначення конфіденційних даних і політик налаштовується етап розгортання DLP, сценарій налаштовується всіх трьох типів. Дані в русі необхідно захистити при передачі. Це включає в себе такі канали, як HTTP/S, FTP, IM, P2P, SMTP та інші. DLP не переводиться у вбудований режим, а ставиться на порт Span. Дуже важливо не поміщати пристрій або програмне забезпечення DLP-захисника безпосередньо у лінію з трафіком.

Найкращий підхід полягає в тому, щоб спочатку повернути пристрій у порт Span, а потім, після того як стратегія сформувалася, перевести її під вбудований режим. Щоб зменшити ризик, зазвичай пропонується два варіанти. По-перше, розгортають DLP в режимі високої доступності, а по-друге, налаштовують вбудований продукт в режимі обходу, що дозволить трафіку обходити його в разі відмови DLP.

Робоча станція кінцевого користувача

Дані, які знаходяться на робочій станції кінцевого користувача повинні бути захищені від витоку через знімні носії. У розділі «дані» агент встановлюється на кожне кінцеве пристрій, таке як ноутбук, настільний комп’ютер та інші файли політиками і керовані централізованим сервером управління DLP.

Агенти можуть бути розподілені по кінцевим точкам за допомогою підштовхують стратегій, таких як SMS та GPO. Оскільки агент на кінцевій точці повинен взаємодіяти з централізованим сервером управління, щоб повідомляти про інциденти та отримувати оновлені політики, порт зв’язку додається, як виняток у списку локальних брандмауерів.

Дані в сховищі, які знаходяться на файлових серверах і в БД, і вимагають відстеження на предмет витоку, скануються з допомогою агента обходу. Після сканування вони знімаються, щоб побачити, присутні чи ні неструктуровані дані.

Розгортання компонентів безпеки марно, якщо їх неможливо контролювати. Для цього створюють продукт DLP з правильним набором політик для ідентифікованих даних і операції поділяють на три етапи:

На цих етапах команда операції безпеки буде відслідковувати оповіщення, спрацьовує або зініційоване політиками, встановленими в продукті DLP. У процесі сортування команда оголошує попередження, як інцидент і починає етап класифікації, та буде обробляти інцидент з профілем ризику. Профіль ризику — це текстова таблиця, яка включає в себе важливу інформацію про інцидент, таку як тип політики, даних, каналу, серйозність (низький, середній, високий) та інші.

Фаза повідомлення про інцидент і ескалації

На цьому етапі група безпеки призначить інцидент відповідній команді. Спочатку команда безпеки проконсультується з відповідним налаштуванням, щоб перевірити, чи є втрата прийнятним для бізнесу чи ні. Це може бути пов’язано з такими причинами, як зміна політик на бэкенде та інші. Якщо так, інцидент буде вважатися помилково позитивним і буде перенесений на етап налаштування. Якщо ні, то служба безпеки загострить інцидент разом з доказами для відповідної команди.

Після ескалації група безпеки підготує звіт, як частина щомісячного звіту по DLP системі або для аудиту, і після цього група безпеки закриє інцидент і разархивирует його. Архівування етапу важливо, так як деякі регламенти вимагають його дотримання в ході судового розслідування.

На етапі налаштування розглядаються всі інциденти, які помилково вважаються позитивними. Відповідальність команди безпеки полягає в тонкій настройці політик, після неправильних налаштувань які були встановлені раніше або у зв’язку з деякими змінами внесеними продукту DLP.

Із збільшенням функціональної сумісності систем ця задача стає набагато складніше, особливо на локальній основі. SIEM – це технологія, яка може сприймати і інтерпретувати інформацію, що надходить від пристроїв мережевої безпеки і журналів сервера, що дозволяє краще бачити використання, передачу та зберігання даних. Використання DLP і SIEM систем може ще більше спростити роботу відділу інформаційної безпеки щодо захисту організаційних даних, запобігання порушень і виконання нормативних вимог.

Застосування в мобільному світі

DLP і SIEM особливо цінні для організацій, які стають все більш мобільними. Все більше працівників отримують доступ до корпоративних даних з мобільних пристроїв або комп’ютерів, підключених до мережі VPN. З допомогою DLP загрози можуть бути розставлені по пріоритетам у відповідності з їх важливістю, а з допомогою SIEM передача та зберігання даних будуть прозорими, що полегшить роботу по захисту великої кількості активів.

Використання DLP і SIEM може значно розширити можливості відділів інформаційної безпеки. SIEM компанії дозволяє зробити доступ, передачу і прийом даних всередині більш очевидним і може додатково поліпшити ініціативи DLP в області захисту і контролю даних. Перевага використання як DLP, так і SIEM в рамках окремої компанії спрощує процес захисту важливої інформації і робить компанію більш ефективною.

Нормативні вимоги HIPAA і GDPR

Запобігання втрати даних вирішує три основні завдання, які є загальними больовими точками для багатьох організацій: захист/відповідність особистої інформації, захист інтелектуальної власності (ІВ) і видимість даних.

Захист/відповідність особистої інформації в розрізі забезпечення стандартів уточнює, збирає організація і зберігає особисту інформацію (PII), захищену медичну інформацію (PHI) або інформацію про платіжну картку (PCI). Якщо це так, то компанія зобов’язана виконувати нормативні вимоги HIPAA для PHI і GDPR для персональних даних резидентів ЄС. DLP може ідентифікувати, класифікувати і маркувати конфіденційні дані і відстежувати дії і події, що оточують їх. Крім того, можливості звітності надають деталі, необхідні для аудиту відповідності.

Рішення DLP, такі, як Digital Guardian, використовує контекстну класифікацію, можуть класифікувати інтелектуальну власність як в структурованому, так і в неструктурированном вигляді. При наявності політик і засобів контролю можна захистити себе від небажаної фільтрації цих даних.

Комплексне корпоративне DLP-рішення може допомогти побачити і відстежити дані в кінцевих точках, мережах та хмарі. Це дасть уявлення про те, як окремі члени організації взаємодіють з даними.

Ці три запропоновані варіанти використання, DLP можуть усунути ряд інших проблем, включаючи внутрішні загрози, безпека даних Office 365, аналіз поведінки користувачів та організацій і розширені загрози.

Переваги InfoWatch Traffic Monitor

Група компаній InfoWatch випускає сучасне ПЗ для захисту даних організацій. Програма InfoWatch Traffic Monitor має високу продуктивність забезпечення DLP за підтримки організацій з 300 000 і більше співробітників. Компанії можуть застосувати вже готові галузеві рішення, засновані на характері бізнес-процесів у фінансових організаціях, телекомунікаційних та страхових компаніях, державних установах, енергетичних і багатьох інших компаніях.

Основні переваги системи DLP InfoWatch:

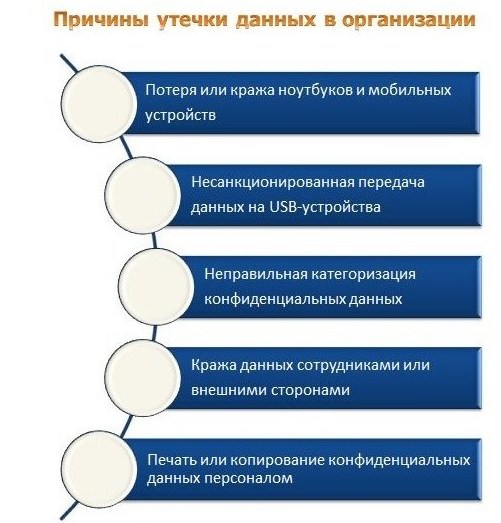

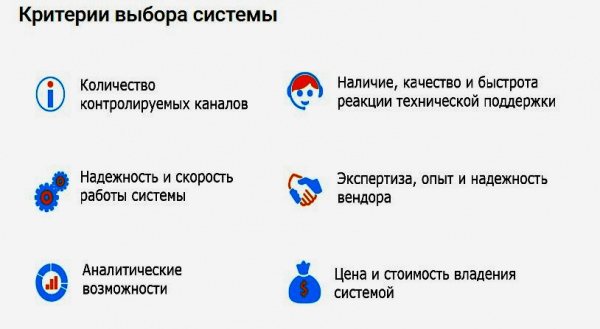

InfoWatch Traffic Monitor надійно захищає компанію від внутрішніх загроз, таких як:

Таким чином, грамотне розгортання на підприємстві системи DLP допоможе запобігти втраті даних небажаних осіб, груп чи обставин. Система встановить життєво важливі фрагменти інформації, створюючи список пріоритетів, і пропонуючи комплексний набір методологій і технологій по захисту корпоративної інформації, наприклад, в системах модулятора для пасивної системи DLP link.